Защита сетей – это всегда актуальная задача. Часто в разговорах про оптоволоконный мониторинг вторжения попадают сложные схемы, передовые технологии, но на деле все сводится к простым, но важным вещам: чёткому пониманию потенциальных угроз, правильной настройке оборудования и постоянному мониторингу. Говорить о 'безопасности' в чистом виде – это утопия, но можно значительно снизить риски и оперативно реагировать на любые подозрительные активности. Во многих случаях мы видим, что организации тратят огромные деньги на сложные системы, а зачастую упускают из виду фундаментальные аспекты – например, правильную сегментацию сети и мониторинг трафика на ключевых узлах.

Классические подходы к защите, основанные на фильтрации по MAC-адресам или IP-адресам, часто оказываются неэффективными в современных сетях. Например, злоумышленник может легко сгенерировать поддельные MAC-адреса или использовать ARP-спуфинг для перехвата трафика. К тому же, в оптоволоконных сетях, где трафик может быть очень высоким и разнообразным, отслеживание каждого пакета становится практически невозможным. Это один из главных вызовов при реализации оптоволоконной безопасности. ООО Тяньцзинь Жуйлитун Технолоджи, как компания, работающая в области телекоммуникационных решений, сталкивается с подобными проблемами постоянно, и наша практика показывает, что нужно думать не только о самых очевидных угрозах, но и о тех, которые могут возникнуть в самых неожиданных местах.

Рассмотрим типичный пример: крупный университетский кампус, где используется обширная оптоволоконная инфраструктура для подключения учебных корпусов, лабораторий и общежитий. Здесь мониторинг должен охватывать сотни, если не тысячи, портов. Простое использование протоколов SNMP для сбора информации о состоянии оборудования может быть недостаточным, поскольку они не предоставляют достаточного уровня детализации для выявления подозрительной активности. В таких случаях необходимо использовать специализированные системы мониторинга сети, способные анализировать трафик в реальном времени и выявлять аномалии.

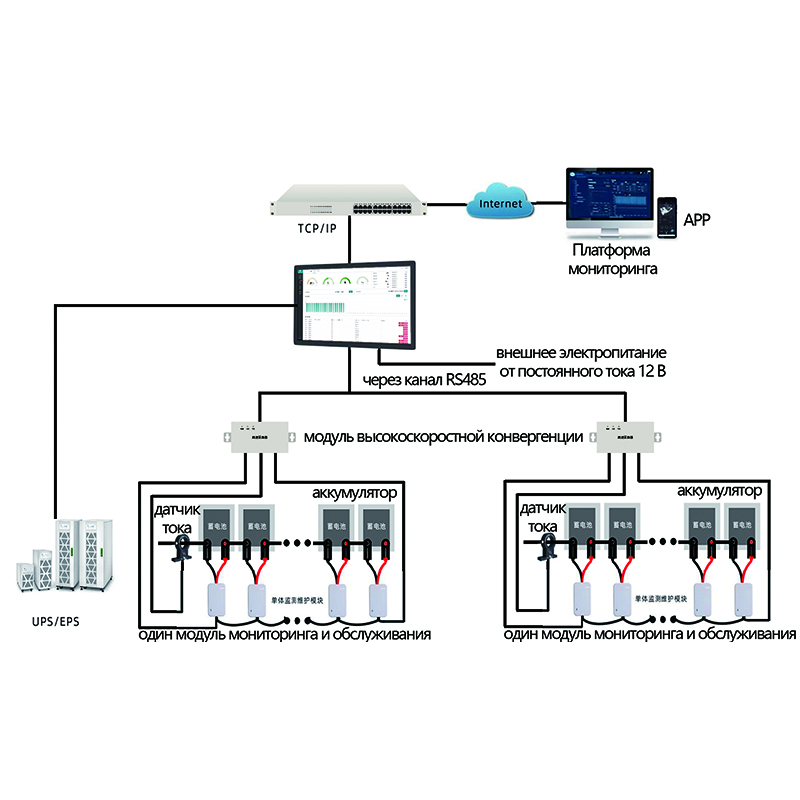

Иногда мы встречаем ситуации, когда пытаются решить проблему масштабирования путем внедрения большого количества отдельного оборудования. Это может привести к сложностям в управлении и обслуживании системы, а также к увеличению затрат. Более эффективным подходом является использование централизованных платформ мониторинга, которые могут собирать информацию с различных устройств и агрегировать ее для анализа.

Нельзя недооценивать роль ошибок конфигурации в обеспечении безопасности сети. Неправильно настроенные VLAN, отсутствие фильтрации трафика на определенных портах, использование слабых паролей – все это создает потенциальные точки доступа для злоумышленников. Часто возникают ситуации, когда в сети случайно открыты сервисы, которые не должны быть доступны извне. Это может привести к утечке конфиденциальной информации или к компрометации всей системы. Мы часто видим, что даже при наличии продвинутых средств защиты, одна ошибка конфигурации может свести на нет все усилия.

В своей работе мы часто используем комплексный подход, включающий несколько уровней защиты. Начнем с анализа сетевого трафика. Для этого применяются различные инструменты, такие как сетевые анализаторы (например, Wireshark, но для оптоволоконной сети нужны специализированные решения), которые позволяют просматривать пакеты данных и выявлять подозрительные паттерны. Кроме того, мы используем системы обнаружения и предотвращения вторжений (IDS/IPS), которые способны автоматически блокировать атаки и уведомлять администраторов о возникших инцидентах.

Важно понимать, что стандартные IDS/IPS не всегда хорошо работают в оптоволоконных сетях. Для эффективного мониторинга необходимо использовать специализированные системы, которые учитывают особенности этой технологии. Например, такие системы могут анализировать сигналы оптического волокна и выявлять несанкционированный доступ к сети. На рынке существует несколько производителей таких систем, и выбор конкретной системы зависит от конкретных требований и бюджета. Мы, например, успешно используем решения от нескольких поставщиков, в зависимости от задачи. Нельзя однозначно сказать, что 'лучше' одно решение, важно подобрать то, что оптимально для конкретного случая.

Ключевой аспект безопасности оптоволоконных сетей – это автоматизация реагирования на инциденты. Ручное реагирование на инциденты может занять слишком много времени, что может привести к серьезным последствиям. Автоматизированные системы позволяют автоматически блокировать атаки, изолировать зараженные устройства и уведомлять администраторов. Это существенно сокращает время реакции и снижает ущерб от инцидентов. В настоящее время мы активно внедряем решения на базе машинного обучения для автоматического анализа трафика и выявления аномалий. Это позволяет нам обнаруживать угрозы, которые могли бы остаться незамеченными при ручном анализе.

Мы сталкивались с различными ситуациями, в том числе и с неудачными попытками защиты оптоволоконных сетей. Например, в одном из проектов клиент попытался решить проблему безопасности путем простого повышения уровня шифрования. Это, конечно, хорошо, но оно не решает всех проблем. Злоумышленник может использовать другие методы для обхода шифрования, такие как социальная инженерия или использование уязвимостей в программном обеспечении. Поэтому необходимо использовать комплексный подход, включающий не только технические меры защиты, но и организационные меры, такие как обучение персонала и разработка политик безопасности.

Еще один урок, который мы извлекли из практики, заключается в том, что важно постоянно обновлять программное обеспечение на сетевом оборудовании. В старых версиях программного обеспечения могут быть известные уязвимости, которые могут быть использованы злоумышленниками. Регулярные обновления помогают закрыть эти уязвимости и повысить уровень безопасности сети. Также важно проводить регулярные аудиты безопасности, чтобы выявлять и устранять потенциальные слабые места.

Надеюсь, эти размышления, основанные на нашем опыте работы в сфере оптоволоконной безопасности, будут полезны. Помните, что защита сети – это непрерывный процесс, требующий постоянного внимания и усилий.