Оборудование spn, особенно когда речь заходит об изоляции программных и аппаратных срезов, часто кажется сложной и абстрактной задачей. В теории всё просто: предотвратить взаимовлияние и возможные сбои. Но на практике возникают тонкости, которые не всегда отражаются в документации. Я хочу поделиться не столько теоретическими рассуждениями, сколько опытом, полученным при работе с различными системами, и затронуть те моменты, которые часто упускаются из виду, приводя к неприятным последствиям. Мы не будем вдаваться в глубокие технические детали, скорее поговорим о 'узких местах' и возможных путях их решения.

Вопрос изоляции, особенно в контексте SPN (System Protection Network) и связанных с ней аппаратных и программных компонентов, выходит далеко за рамки простой защиты от хакерских атак. Разумеется, безопасность критична, но основная причина – это стабильность и предсказуемость работы системы. Представьте себе телекоммуникационную сеть, где сбой в одном сегменте может привести к отказу всего оборудования. Изоляция позволяет минимизировать последствия нештатных ситуаций, обеспечивая отказоустойчивость и возможность локализации проблем.

Например, в рамках проектов, где мы занимались модернизацией оборудования для радиовещания, было несколько случаев, когда небрежное проектирование сетевой архитектуры приводило к каскадным сбоям. Вся система 'зависала' из-за некорректной синхронизации между компонентами, которые должны были работать независимо. Это заставляло нас пересматривать архитектуру, тщательно продумывая границы изоляции между различными подсистемами. Иногда это означало использование выделенных каналов связи или развертывание отдельных VLAN.

Программная изоляция – это, пожалуй, самая сложная часть. Начиная от микрокода и заканчивая высокоуровневым программным обеспечением, все компоненты системы потенциально могут быть уязвимы. Использовать стандартные механизмы безопасности (например, файрволы) недостаточно, чтобы обеспечить надежную изоляцию.

В нашей работе с универсальными сетями, мы сталкивались с проблемой конфликтов между различными драйверами и библиотеками. Некоторые компоненты требовали определенных версий программного обеспечения, которые могли вызывать несовместимость с другими, приводя к нестабильной работе. Решением часто становилось использование виртуальных машин или контейнеров. Такой подход позволяет создать изолированные окружения для каждого компонента, что снижает риск взаимовлияния и упрощает процесс отладки.

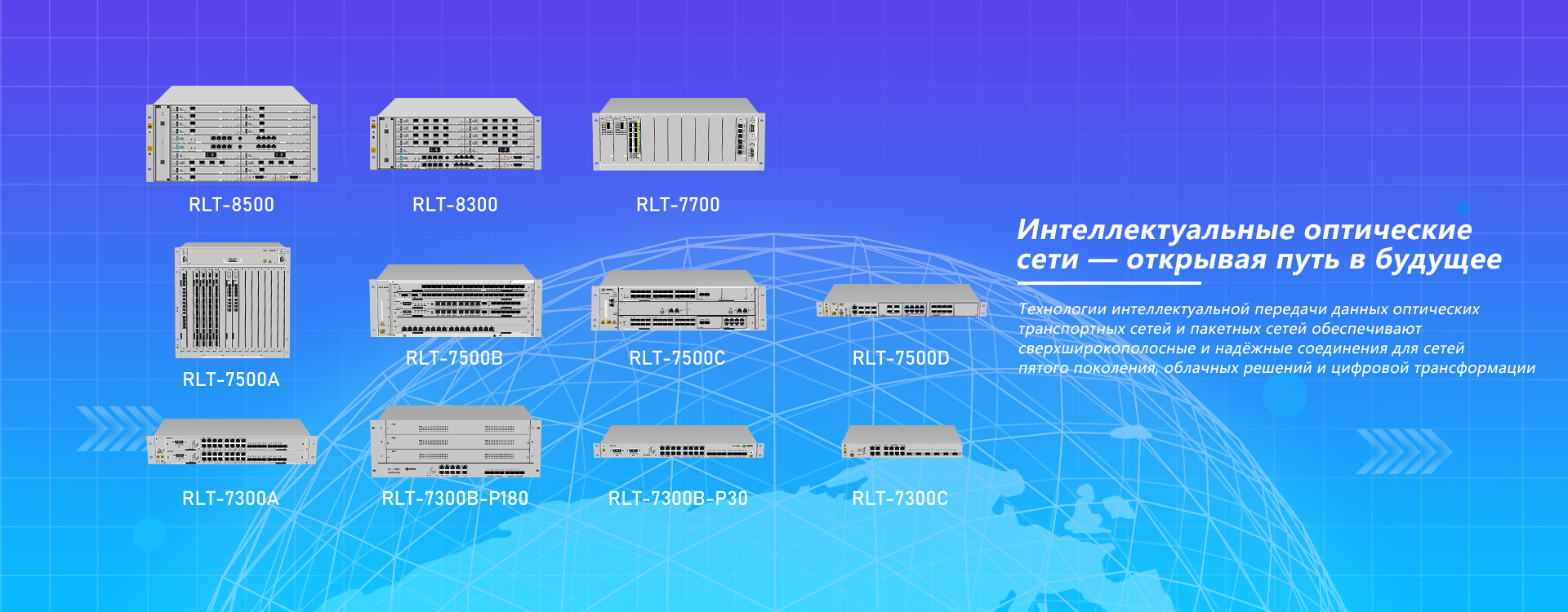

Один из наших клиентов, занимающихся предоставлением комплексных решений в области связи (ООО Тяньцзинь Жуйлитун Технолоджи, сайт https://www.rltkj.ru), испытывал проблемы с производительностью своих серверов. Выяснилось, что некорректно настроенное middleware вызывало конфликты с базой данных и другими приложениями. Мы внедрили подход с использованием Docker контейнеров для каждого компонента middleware, что позволило значительно повысить стабильность и производительность системы. Контейнеры обеспечили полную изоляцию, минимизируя риск взаимовлияния и упрощая процесс обновления и масштабирования.

Этот кейс подчеркивает важность тщательного анализа архитектуры системы и выбора подходящих инструментов для реализации программной изоляции. Недостаточно просто 'закрыть порты' – нужно понимать, как компоненты взаимодействуют между собой и какие потенциальные риски существуют.

Аппаратная изоляция – это более надежный, но и более дорогостоящий способ защиты. Она заключается в физическом разделении компонентов системы, например, использование отдельных плат или модулей. Этот подход особенно важен для критически важных систем, где недопустимы даже самые незначительные сбои.

Мы часто применяли аппаратную изоляцию при работе с оборудованием для железных дорог и городских сетей. В этих случаях, отказ в одном компоненте может привести к серьезным последствиям для всей системы управления. Использование выделенных плат и модулей позволяет обеспечить максимальную отказоустойчивость и минимизировать риск распространения сбоев.

Однако, аппаратная изоляция не всегда является оптимальным решением. Она может значительно увеличить стоимость системы и усложнить процесс обслуживания. Например, замена неисправного компонента может потребовать замены всей платы, что является дорогостоящим и трудоемким процессом.

При выборе между программной и аппаратной изоляцией необходимо учитывать множество факторов, таких как стоимость, сложность, требования к отказоустойчивости и безопасность. Часто оптимальным решением является комбинация обоих подходов.

Несмотря на все предосторожности, иногда изоляция все же не работает. Причин может быть множество: ошибки в конфигурации, уязвимости в программном обеспечении, аппаратные сбои. Важно иметь план действий на случай возникновения нештатных ситуаций.

В одной из наших работ с оборудованием для мобильной связи, мы столкнулись с проблемой, когда сбой в одной части системы привел к отказу всей сети. Выяснилось, что изоляция между различными компонентами была реализована неверно, и сбой распространился на другие части системы. Мы смогли локализовать проблему, отключив неисправные компоненты, но это потребовало значительных временных затрат и привело к перебоям в работе сети.

Этот случай напомнил нам о важности тщательного тестирования и валидации всех механизмов изоляции перед внедрением системы в эксплуатацию. Нужно убедиться, что изоляция действительно работает и что она не приводит к нежелательным последствиям.

В будущем, я думаю, что роль изоляции будет только возрастать. С ростом сложности систем и уязвимостей, необходимость в надежной изоляции станет еще более острой. Развитие технологий цифровой безопасности и искусственного интеллекта (AI) может помочь нам создать более эффективные механизмы изоляции, которые будут способны автоматически обнаруживать и предотвращать нештатные ситуации.

Например, AI может использоваться для анализа сетевого трафика и выявления подозрительных действий, которые могут привести к нарушению изоляции. Также AI может использоваться для автоматической настройки параметров изоляции и оптимизации работы системы. Это, безусловно, область для дальнейших исследований и разработок, и мы, как компания, активно следим за этими тенденциями.